Securitytest einer MobileApp

Neue Technologien bergen immer neue Sicherheitsrisiken und MobileApps bilden da keine Ausnahme.

...weiter lesen

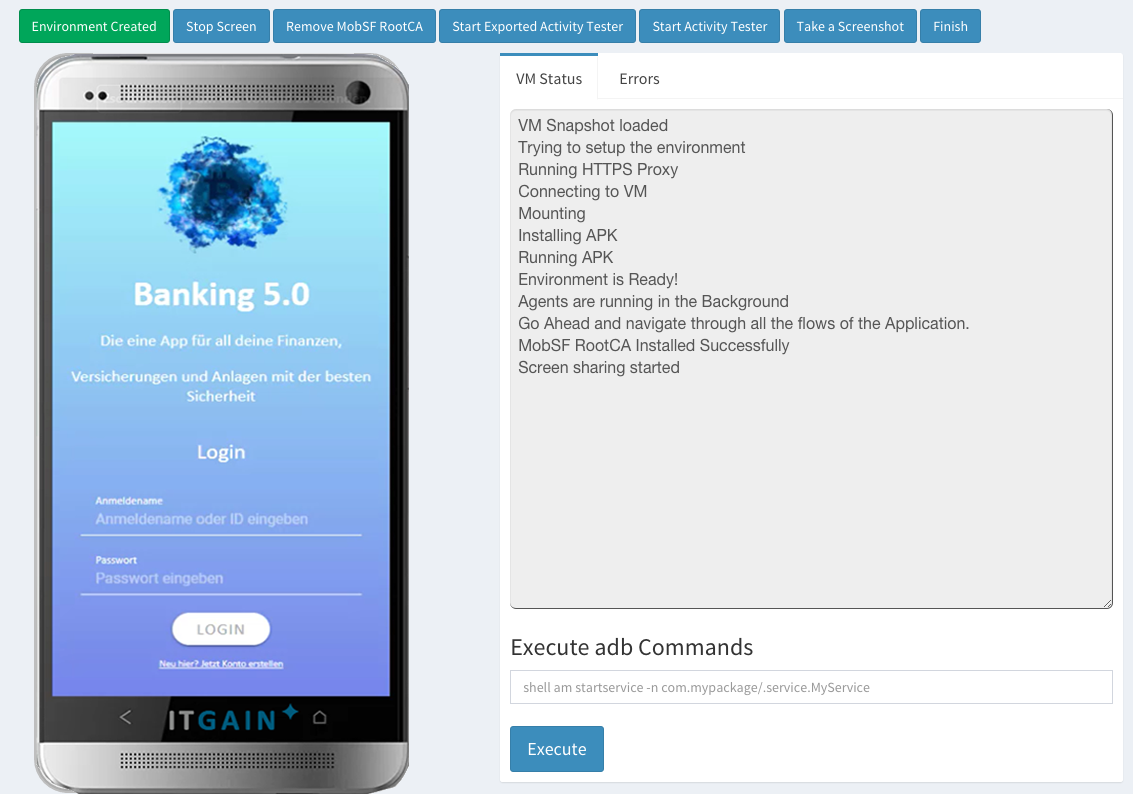

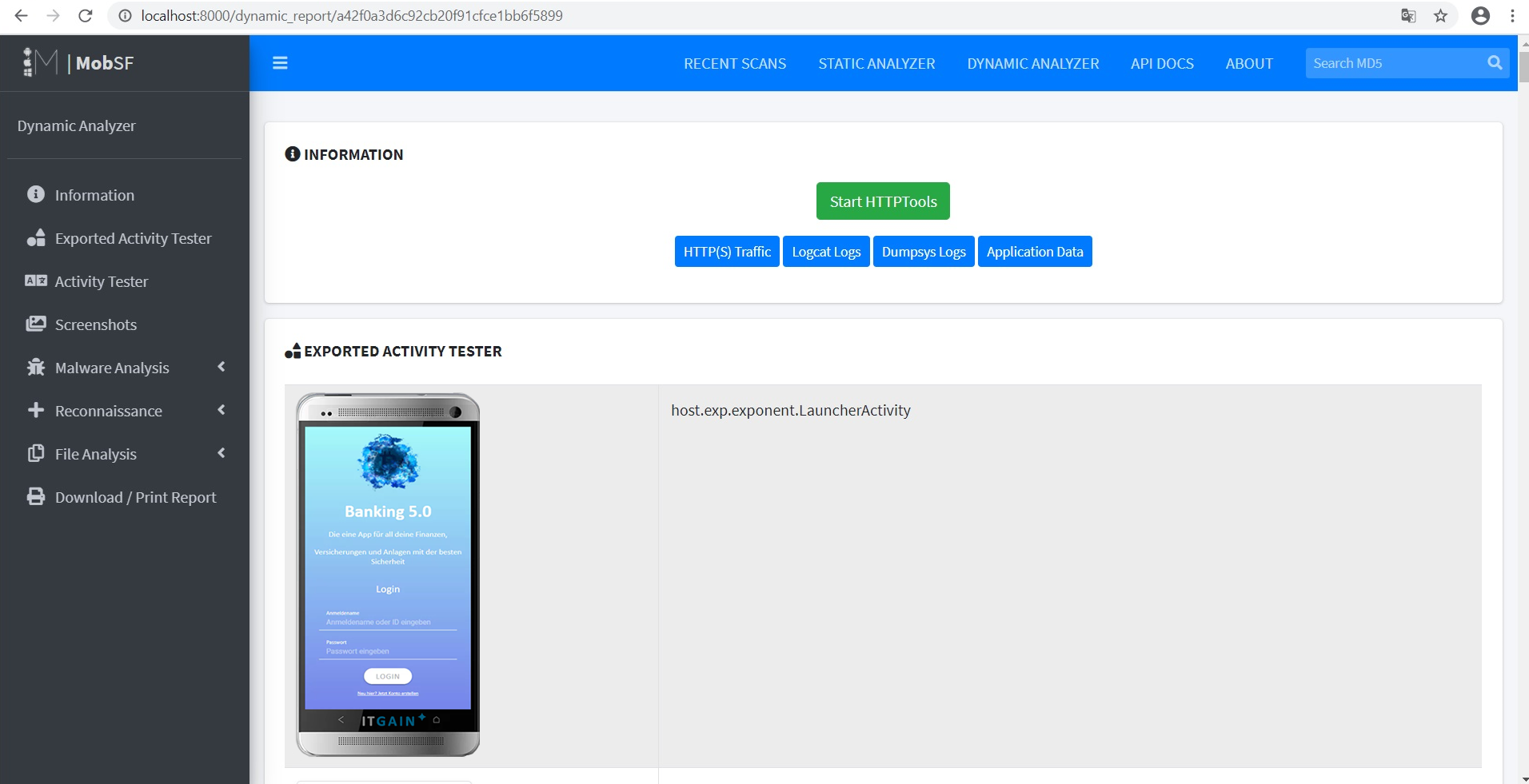

Zusammen mit meinem 2. Team Qualitätsmanagement definierte ich Testfälle und führte diese manuell sowie automatisiert mittels des Werkzeuges Appium zur Qualitätssicherung der App durch. Digitale Geschäftsmodelle, die Verarbeitung sensibler Informationen und eine sichere Abwicklung der Interoperabilität zwischen verschiedenen Application Programming Interfaces (APIs) und anderweitiger mobiler Apps machen einen Penetrationstest (auch Pentest genannt) unverzichtbar. So auch bei der Banking 5.0 App. Mit meine Kollegen haben ich mit dem Mobile Security Framework (MobSF) den Android Banking 5.0 App Prototyp sowohl automatisierten dynamischen als auch statischen Analysen – einem Pentest – unterzogen.

Durch den Pentest sollten Schwachstellen aufgedeckt und Gefährdungspotenziale besser eingeschätzt werden. Während des kompletten Pentests erfolgte eine genaue Protokollierung aller durchgeführten Maßnahmen. Die Ergebnisse wurden zentral im Testmanagementwerk TestLink dokumentiert.

In einem abschließenden Bericht wurden die erkannten Schwachstellen und Lösungsansätze zur Verbesserung des IT-Sicherheitsniveaus aufgeführt. Das Beseitigen der Schwachstellen und die Durchführung von Härtungsmaßnahmen der Banking App war nicht Bestandteil des Pentests, da es sich nur um einen Prototyp handelt, der so nicht in den produktiven Einsatz überführt wurde.

- Um die Lesbarkeit des Beitrages sicherzustellen, werden exemplarisch nur drei Funktionen etwas ausführlicher beschrieben.

• Ermittlung und Analyse der Activities, Services, Receiver und des Providers

• Dekompilierung der Binärdatei in Java- und Smali-Quellcode

• Analyse der Manifest-Datei

MobSF analysierte die Berechtigungen der Banking 5.0 App, bestimmte deren Status hinsichtlich der Kritikalität und der Beschreibung der Berechtigungen. Um die tatsächliche Kritikalität zu beurteilen ist die Architektur des Android-Betriebssystems zu verstehen. Hier kam uns die Kompetenz der Kollegen aus den Softwareentwicklung zugute.

• Zertifikat- und Signaturanalyse

• Analyse und Klassifizierung der Permissions

• Analyse der nativen Bibliotheken (z.B. Fehler im Code)

Mittels Codeanalyse identifiziert MobSF potenzielle Sicherheitslücken. Dabei ermittelt MobSF den Schweregrad der Sicherheitslücken und die betroffenen Dateien, in denen diese Art von Sicherheitslücke gefunden wurde. Bei den ermittelten Ergebnissen kann es sich um falsch positive Befunde handeln. Aus diesem Grund wurden die Ergebnisse der Codeanalyse noch einmal manuell durch unsere Sicherheitstester überprüft und bewertet.

• Überprüfung möglicher SDK-Manipulationen

• Erkennung von Codefehlern (z. B. Protokolle mit vertraulichen Informationen, nicht gelöschte TMP-Dateien)

• Überprüfung auf Schadcode mit VirusTotal und APKiD

• Erkennung der externen API-Kommunikation (URLs, E-Mails)

Die Auflistung der URLs, IP-Adressen und die Dateien, in denen sie gespeichert oder aufgerufen werden, wurden aufgezeigt. Es galt zu analysieren, wohin der Prototyp bereits Daten sendet oder wo er die Informationen speichert.

• Erkennung sensibler Informationen im Code

• Erkennung von Trackern

Die statische Analyse des Banking 5.0 App Prototypen und dessen Quellcodes lieferte ein grundlegendes Verständnis für die Architektur der Android-Anwendung und die potenziellen Angriffsvektoren. Gemäß der bei Hackern verwendeten Methodik, begann unser Pentest, wie auch bei Testungen von Kundenanwendungen üblich, mit der statischen Analyse.

Fazit

Beim Penetrationstest einer mobilen Anwendung gehe ich ähnlich vor wie bei einer Webanwendung. Das heißt, es gibt auch hier Black-, Grey- und Whiteboxansätze. Was sich genau hinter diesen Ansätzen verbirgt, vermittel ich gerne in meiner Rolle es ISTQB® Certified Tester Foundation Level. Der größte Unterschied zu einer Webapplikation ist das Sicherheitsmodell rund um das Endgerät.

Mobile Apps sind häufig nur für einen speziellen Zweck entwickelt. Während im Webbrowser völlig unterschiedliche Webanwendungen laufen können, ist jede mobile Applikation eine separat laufende Anwendung, die eigens getestet werden muss.

Wenn Sie davon überzeugt sind, dass Ihre App, Ihre Anwendung oder System sicher ist, wissen Sie nur noch nichts von den möglichen Schwachstellen.

Profitieren Sie von meiner Erfahrung in der präventiven Sicherheit und gewinnen Sie Sicherheit in Ihren Softwareprojekten. Ich begleitee Sie, um Sicherheitsrisiken zu erkennen, effektive Gegenmaßnahmen zu entwickeln und diese umzusetzen.

Sprechen Sie mich gerne an.

Blog & Posts

Ersetzt Künstliche Intelligenz (KI) uns menschliche Tester?

Die KI ist ein mächtiges Werkzeug, das den manuellen, menschlichen Softwaretest verbessern, aber nicht ersetzen kann. Die menschlichen Tester sind weiterhin unverzichtbar für den Erfolg des Softwaretests. Sie müssen sich jedoch an die Veränderungen anpassen, die die KI mit sich bringt. Sie müssen lernen, wie sie mit der KI zusammenarbeiten können, um ihre Stärken zu nutzen und ihre Schwächen auszugleichen. Sie müssen auch ihre Fähigkeiten weiterentwickeln, um ihre Werte zu steigern und ihre Karriere zu fördern. Die Zukunft des Softwaretests ist also nicht eine Konkurrenz zwischen Menschen und Maschine, sondern eine Kooperation zwischen Mensch und Maschine. Die KI ist kein Feind, sondern ein Freund der menschlichen Tester.

Sprechen Sie mich gerne an und profitieren Sie von meiner Erfahrung im Softwaretest.

Warum sich Software weiterentwickeln muss

Für die Weiterentwicklung von Software gibt es eine Vielzahl von guten Gründen. Allen gemein ist, dass ein kontinuierlicher und iterativer Prozess, der eine ständige Überwachung und Bewertung erfordert, unabdingbar ist. Die Weiterentwicklung von Software ist eine notwendige und lohnende Investition für die Schaffung eines qualitativ hochwertigen und nachhaltigen Produkts.

Wenn auch Sie hochwertige und nachhaltige Software entwickeln wollen, sprechen Sie mich gerne an.

Ich berate Sie gerne im Softwareentwicklungsprozess und unterstütze Sie vom Anforderungsmanagement über die Entwicklung, bis hin zum Softwaretest.

Sprechen Sie mich gerne an und profitieren Sie von meiner Erfahrung im Softwaretest.

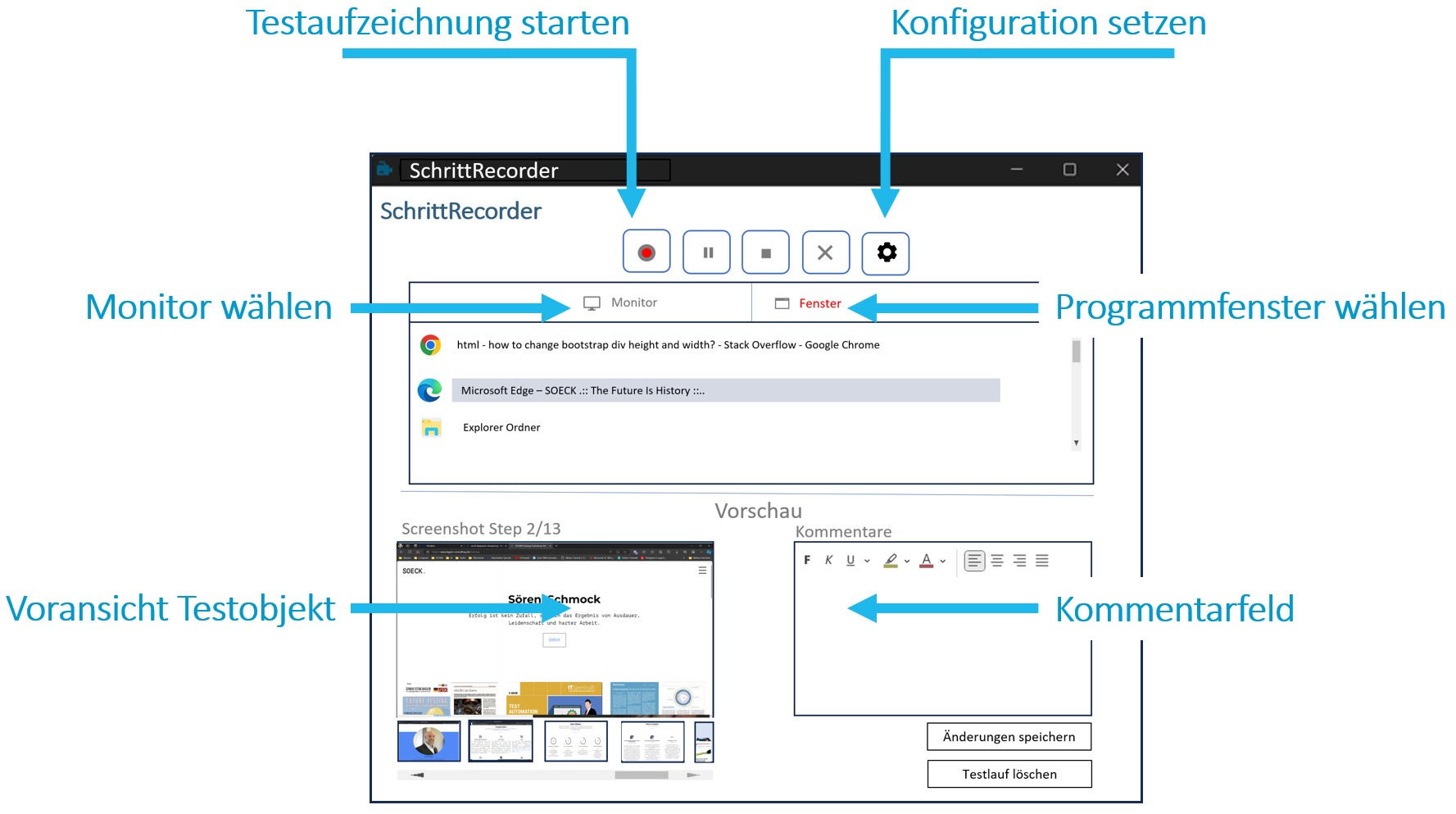

Vom Geistesblitz zum Game-Changer - Die Erfolgsgeschichte des SchrittRekorders

Aus einer simplen Idee – „Wir müssen besser verstehen, was der Nutzer getan hat“ – ist ein mächtiges Werkzeug entstanden, das die Fehlerdiagnose revolutioniert.

Der ITGAIN SchrittRekorder ist heute weit mehr als ein Recorder: Er ist ein Brückenbauer zwischen Anwender, Support und Entwicklung – und ein Paradebeispiel dafür, wie aus einem klaren Problemverständnis ein innovatives Produkt erwächst.

Sprechen Sie mich gerne an und vereinbaren Sie eine kurze Demonstration.

Softwaretest beim Smart-TV

Welche Methode man für den Softwaretest bei Smart-TVs wählt, hängt von ganz vielen verschiedenen Faktoren ab: Betriebssystem und Eingabefunktionen, Ziel des Tests, dem Umfang der Software, dem Budget oder den rechtlichen Rahmenbedingungen.

Smart-TVs sind allgegenwärtig und wenn auch Sie eine App auf ein solches Gerät bringen möchten, haben Sie eine Vielzahl an Herausforderungen zu meistern. Etlichen davon sollten Sie mit einem Softwaretest begegnen.

Sprechen Sie mich gerne an und profitieren Sie von meiner Erfahrung im Softwaretest.

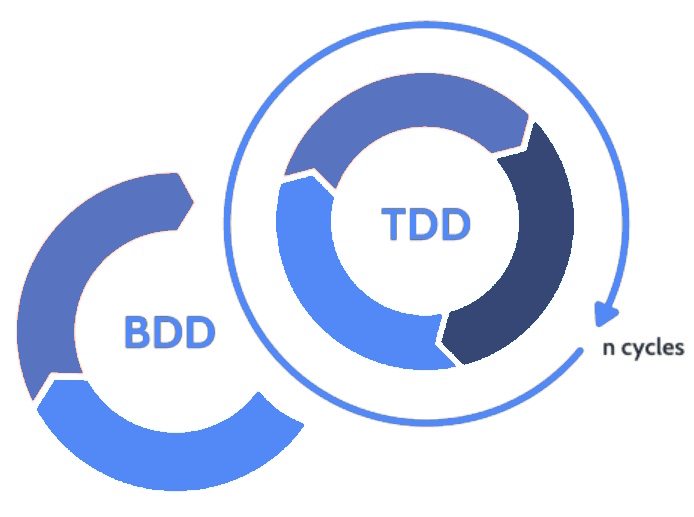

Die Sprache der Zusammenarbeit - Behavior Driven Developement (BDD)

Der Vorteil von BDD ist, dass es uns hilft, das Richtige zu bauen, nicht nur einfach etwas richtig zu bauen. BDD fördert die Zusammenarbeit zwischen Entwicklern und Stakeholdern, indem es eine gemeinsame Sprache für die Definition und Validierung des Anwendungsverhaltens bietet. BDD hilft uns auch, unsere Anwendung aus der Perspektive des Benutzers zu betrachten und nicht aus der Perspektive des Codes.

BDD hilft auch, die Qualität der Software zu verbessern, indem es die Testabdeckung erhöht und die Wartbarkeit erleichtert.

Wenn Sie an meiner Dienstleistung zu BDD interessiert sind, kontaktieren Sie mich gern. Ich freue mich auf Ihre Anfrage.

Warum dem Usability - Testing so wenig Aufmerksamkeit geschenkt wird

Usability-Testing ist in der Software-Entwicklung ein essenzieller, jedoch oft vernachlässigter Aspekt. Dieses mangelnde Engagement kann auf verschiedene Gründe wie Zeit- und Kostendruck, fehlendes Bewusstsein oder mangelnde Kompetenz im Bereich Usability zurückzuführen sein. Um diese Situation zu ändern, ist es dringend erforderlich, dass Usability-Testing als unverzichtbarer und wertvoller Bestandteil des Entwicklungsprozesses betrachtet wird. Es ermöglicht uns, Produkte zu schaffen, die den Bedürfnissen und Erwartungen der Benutzer gerecht werden. Die Integration von Usability-Testing sollte daher mit großer Bedeutung und Aufmerksamkeit behandelt werden, um eine herausragende Benutzererfahrung zu gewährleisten und Wettbewerbsvorteile zu erzielen.

Wenn Sie möglichst benutzerfreundliche Software entwickeln wollen, sprechen Sie mich gerne an und profitieren Sie von meiner Erfahrung im Softwaretest.

Ich berate Sie gern im Softwaretestprozess.

Zumdem biete ich Ihnen auch gerne eine ISTQB® Usability-Testing (CT-UT) an.

Testmanagement im Container

Mit meinem TestLink-Docker-Container habe ich den passenden Docker-Container für Ihren Testprozess – vom Anforderungs- über das Testmanagement bis hin zum Abweichungsmanagement. Dabei stelle ich Ihnen eine sichere und zuverlässige Plattform für die Anforderungserfassung, das Testfalldesign, die operative Testdurchführung inkl. Protokollierung und das Testreporting zur Verfügung.

Wenn Sie wünschen, erhalten Sie professionellen Support und eine regelmäßige Wartung Ihres TestLink-Docker-Containers.

Mit mir als IT-Dienstleister können Sie sich auf Ihre Kernkompetenzen konzentrieren, während ich mich um die technischen Aspekte Ihres TestLink-Docker-Containers kümmern. Zudem passe ich auf Wunsch Ihren TestLink-Docker-Container gemäß Ihres Corporate Identity an und integriere Plugins.

Sie profitieren von einer höheren Qualität, Sicherheit und Leistung des Testmanagementwerkzeugs, ohne sich um die Komplexität und den Aufwand der Docker-Container zu kümmern.

Wenn Sie also nach einer einfachen und effektiven Möglichkeit suchen, Ihren Testprozess zu optimieren, sprechen Sie mich gerne an und profitieren Sie von meiner Erfahrung im Softwaretest.

Softwaretest in Microsoft Azure

Software Testing in der Cloud bietet verschiedene Vorteile für die Entwickler und Tester. So bietet die Cloud eine hohe Skalierbarkeit für das Software Testing, da sie je nach Bedarf Ressourcen bereitstellen oder freigeben kann. Dies ermöglicht es den Entwicklern und Testern, mehr Tests parallel auszuführen und schneller eine Rückmeldung zu erhalten.

Sprechen Sie mich gerne an und profitieren Sie von meiner Erfahrung im Softwaretest.

Softwaretest in der Amazon Cloud (AWS)

Um den Softwaretest in der AWS-Cloud erfolgreich durchzuführen, empfehle ich Ihnen folgende Tipps: Definieren Sie Testziele und -strategien klar und dokumentieren Sie diese. Berücksichtigen Sie dabei die Besonderheiten der Cloud-Umgebung sowie die Anforderungen und Erwartungen Ihrer Kunden. Gerne unterstütze ich Sie dabei. Wählen Sie die passenden AWS-Dienste und -Ressourcen für Ihre Testzwecke aus. Nutzen Sie die Vorteile der Skalierbarkeit, Flexibilität und Kostenersparnis der Cloud.

Sprechen Sie mich gerne an und profitieren Sie von meiner Erfahrung im Softwaretest.

Softwaretest von Cloud nativen Anwendungen

Das Testvorgehen von Cloud-native Anwendungen unterscheidet sich in einigen Aspekten von dem herkömmlicher Anwendungen. Da Cloud-native Anwendungen in der Regel in einer dezentralen und skalierbaren Umgebung betrieben werden, müssen die Tests darauf ausgerichtet sein, die Integrität und Leistung der Anwendung in einer solchen Umgebung sicherzustellen. Die Testautomatisierung ist ein wichtiger Aspekt des Testvorgehens für Cloud-Native Anwendungen. Hierbei sollten verschiedene Tools und Frameworks, wie beispielsweise Kubernetes, Docker und Jenkins eingesetzt werden, um die Tests automatisiert ausführen und verwalten zu können. Ich berate Sie gern. Da Cloud-Native Anwendungen in der Regel in einer skalierbaren Umgebung betrieben werden, sollten Skalierungstests durchgeführt werden, um sicherzustellen, dass die Anwendung bei steigender Last und größerer Nutzerzahl weiterhin stabil und performant bleibt. Stresstests sind ebenfalls ein wichtiger Aspekt des Testvorgehens für Cloud-Native Anwendungen. Hierbei sollten verschiedene Szenarien simuliert werden, um die Belastbarkeit der Anwendung unter hohen Lastbedingungen zu testen. Sicherheitstests sollten ebenfalls Teil des Testvorgehens für Cloud-Native Anwendungen sein. Hierbei sollten verschiedene Szenarien simuliert werden, um sicherzustellen, dass die Anwendung sicher vor Angriffen und Datenlecks ist.

Insgesamt ist das Testvorgehen für Cloud-native Anwendungen eine komplexe und herausfordernde Aufgabe, die eine gründliche Planung und Durchführung erfordert. Durch die richtige Teststrategie und -technologie können jedoch die Vorteile einer Cloud-Native Architektur wie Skalierbarkeit, Zuverlässigkeit und Flexibilität genutzt werden.

Sprechen Sie mich gerne an und profitieren Sie von meiner Erfahrung im Softwaretest.

Software-Test in der Cloud

Die Durchführung von Softwaretests in der Cloud biete viele Vorteile, insbesondere in Bezug auf Skalierbarkeit und Effizienz.

Es ist jedoch wichtig, sicherzustellen, dass die Sicherheit und Zusammenarbeit innerhalb des Teams gewährleistet sind.

Wenn Sie möglichst fehlerfreie Software in der Cloud entwickeln wollen, sprechen Sie mich gerne an.

Sprechen Sie mich gerne an und profitieren Sie von meiner Erfahrung im Softwaretest.

Testautomatisierung mit Appium

Im Rahmen von Tests auf mobilen Endgeräten verwende ich Appium hauptsächlich zum Testen der grafischen Oberflächen.

Sprechen Sie mich gerne an und profitieren Sie von meiner Erfahrung im Softwaretest.

Dabei automatisiert Appium die Nutzereingaben und stellt so die Funktionalität der Benutzeraktionen sicher. Dadurch konnte z. B. auch die Qualität der Banking 5.0 App bei Änderungen sichergestellt und das Applikationsverhalten dokumentiert werden.

Die Hürden der Testdatengeneratoren im Softwaretest

Ich unterstütze Sie bei der Erstellung, Verwaltung und Anonymisierung von Testdaten für verschiedene Testzwecke, wie z. B. Lasttests, Fail-Over-Tests, Funktions- oder Regressionstests. Dabei verwende ich moderne Methoden und Tools, um realistische und qualitativ hochwertige Testdaten zu generieren, die den Datenschutzregeln und den Geschäftsmodellen entsprechen. Auch sorge ich für die Verfügbarkeit, Nachvollziehbarkeit und Sicherheit der Testdaten in verschiedenen Umgebungen, wie z. B. DevOps, Microservices oder Kubernetes.

Sprechen Sie mich gerne an und profitieren Sie von meiner Erfahrung im Softwaretest.

Die 3 größten Sotwaretest-Mythen

Softwaretests sollten als ein kontinuierlicher und kollaborativer Prozess verstanden werden, der von Anfang an in die Softwareentwicklung integriert ist.

Dabei sollten nicht nur die Funktionalität, sondern auch die Benutzerfreundlichkeit, Sicherheit, Leistung und andere Qualitätsmerkmale der Software überprüft werden.

Softwaretests sollten von allen Beteiligten durchgeführt werden, einschließlich Entwicklern, Testern, Kunden und Endbenutzern.

Aus meiner Sicht sollten Softwaretests als eine Investition angesehen werden, die sich in Form von höherer Softwarequalität, geringerem Wartungsaufwand und zufriedeneren Kunden auszahlt.

Wenn auch Sie investieren wollen, sprechen Sie mich gerne an. Ich berate Sie gern im fundamentalen Testprozess, im funktionalen- und nicht-funktionalen Test, der Testautomation sowie in den Testwerkzeugen<

Welche Anforderungen sollte ein Testautomat erfüllen?

Erstellen Sie - unter Verwendung des SchrittRecorders - nutzerfreundliche Anleitungen, die Sie ganz einfach ergänzen oder in Ihr Wissensmanagement (z. B. Atlassian Confluence o.ä.) überführen können. Geben Sie die automatisch erstellte Anleitung im PDF direkt an den Endbenutzer weiter. Der SchrittRecorder hat Ihr Interesse geweckt?

Sprechen Sie mich gerne an und profitieren Sie von meiner Erfahrung im Softwaretest.

Welche Anforderungen sollte ein Testautomat erfüllen?

Ein Testautomatisierungswerkzeug, das diese konkreten Anforderungen erfüllt, kann die Testqualität verbessern, die Testzeit verkürzen und die Testkosten senken. Zudem kann es auch die Zusammenarbeit zwischen den Testern und den Entwicklern fördern und die Kundenzufriedenheit erhöhen.

Als Hauptaufwandstreiber für die Verwendung eines Testautomationswerkzeugs hat sich das erstmalige Anlegen der ganzen Testfälle herauskristallisiert. Dabei entfällt der übliche Aufwand auf die ursprünglichen fachlichen Spezifikationen von Testfällen.

Sprechen Sie mich gerne an, ich berate Sie gern im Testprozess, dem Testdesign, in der Auswahl der Testwerkzeuge und setzen für Sie eine Testautomation um.

Risikobasiertes Testen reicht allein nicht aus

Bei einer Gleichverteilung der verfügbaren Testressourcen auf alle Testobjekte werden kritische und unkritische Programmteile oftmals gleich intensiv getestet. Das hat zur Folge, dass die kritischen Programmteile nicht ausreichend getestet werden und bei unkritischen Teilen Ressourcen verschwendet werden. Risikobasiertes Testen verhindert dies, da den komplexen oder technisch herausfordernden Testobjekten eine höhere Testpriorität zugewiesen wird. Zu beachten gilt, dass die Risikobewertung auf Experteneinschätzung und Annahmen beruht.

Ich orientiere mich im Testmanagement an einer Risikobewertung und nutzen die RPZ zur Priorisierung der Testaktivitäten.

Ich unterstütze Sie in Ihren Projekten, auch durch geeignete methodische Testfallentwurfsverfahren wie z.B. Black-Box- und White-Box-Testverfahren sowie dem erfahrungsbasierten Test.

Gerne schule ich Ihr Fach- und Testteam in der praxisgerechten Anwendung von Testfallverfahren.

Kontaktieren Sie mich gerne unverbindlich, um noch mehr über mein Angebot zu erfahren.

TestLink – Das Werkzeug für Ihren Testprozess

Das Testmanagement im Softwareentwicklungszyklus umfasst die Koordination aller Tätigkeiten im gesamten Testprozess. Diesen Tätigkeiten stehen viele Hürden entgegen, egal ob in einem klassischen Wasserfall- oder einem agilen Projekt. Der Testprozess ist kritisch, detailorientiert und entscheidend dafür, dass sich der gesamte Aufwand auch lohnt.

Sprechen Sie mich gerne an, ich berate Sie gern hinsichtlich Testprozess und dem Einsatz von TestLink als Testmanagementwerkzeuge.

Anforderungsmanagement mit TestLink

Mit dem Testmanagementwerkzeug TestLink können Anforderungen einfach erstellt und verwaltet, mit Tests verknüpft und in Testplänen organisiert werden. Darüber hinaus bietet TestLink eine Versionskontrolle und umfangreiche Berichtsfunktionen, um den Fortschritt des Projekts zu verfolgen.

br> Änderungen an Anforderungen oder Tests können verfolgt und zurückverfolgt werden, was es einfacher macht, die Auswirkungen von Änderungen zu verstehen und sicherzustellen, dass alle Tests korrekt ausgeführt werden. Schließlich bietet TestLink umfangreiche Berichtsfunktionen, die es Entwicklern, Testern und Managern ermöglichen, den Fortschritt des Projekts zu verfolgen und Engpässe zu identifizieren.

Mit TestLink können Sie Berichte zu Anforderungen, Tests und Testergebnissen erstellen und anpassen, um die gewünschten Informationen zu erhalten.

Wenn Sie eine leistungsfähige Testmanagement-Software suchen, die neben dem Softwaretest auch beim Anforderungsmanagement unterstützt, sprechen Sie mich gerne an

TestLink Plugin

Insgesamt bietet das TestLink Plugin für den explorativen Test zahlreiche neue Features, die das Testen noch effektiver und benutzerfreundlicher gestalten und meine Kompetenz in der Testmethode unterstreichen.

Ich sind stolz darauf, dieses Plugin entwickelt zu haben und hoffen, dass es vielen Benutzern von TestLink zugutekommen wird.

Wenn auch Sie eine leistungsfähiges softwareplugin entwicklen wollen, sprechen Sie mich gerne an, mit meiner Erfahung und Know-How im Softwaretest unterstüze ich Sie gern.

Warum ich IHK Prüfer wurde

Als Prüfer bei der IHK wird nur jemand berufen, der sich für diese Aufgabe aktiv bereit erklärt und dafür auch geeignet ist. Als Prüfer gewährleistete ich, dass die Qualitätsstandards eingehalten und alle Anforderungen an den Beruf des Fachinformatikers praxisgerecht geprüft wurden. Hier war praktisches Wissen aus dem Berufsalltag und theoretischer Background gefragt. Ohne die PrüferInnen der IHK gibt es keine beruflich qualifizierten Fachkräfte. Nach dem Prinzip „Fachleute prüfen Fachleute“ sicherte ich die Qualität des Fachkräftenachwuchses in einem der vier genannten IHK-Ausbildungsberufe in Deutschland. In meiner Rolle nahm ich vielfältige Aufgaben wahr. So ermittelte und bewertete ich die Prüfungsleistungen und entschied verbindlich über das Prüfungsergebnis mit.

Aus der Prüfertätigkeit ergaben sich auch positive Aspekte für den Arbeitgeber und Auszubildenden. Das Unternehmen sammelte unter anderem wertvolle Erfahrungen für die Ausbildung in der eigenen Organisation. Dem Auszubildenden konnte ich die Prüfungsangst nehmen. So trainierten wir Präsentationen und nahmen so den Azubis die Angst vor der mündlichen Prüfung.

Anforderungsmanagement: Grundlage für effiziente Projektrealisierung

Basierend auf meinem QM-Checks ermittle ich den Reifegrad Ihres Anforderungsmanagements schnell, einfach und effizient und zeige Ihnen erste Optimierungspotentiale auf.

Sprechen Sie mich gerne an, ich berate Sie gern im Anforderungsmanagement oder schule Sie in IREB CPRE.

SchrittRecorder

Investieren Sie in Ihre berufliche Entwicklung und in die Qualität Ihrer Arbeit.

Sprechen Sie mich gerne an, ich berate Sie gern in der effektiven Verwendung von Testwerkzeugen und/oder entwickel diese zusammen mit Ihnen.

Securitytest einer MobileApp

Keine App, keine Anwendung oder System ist vollkommen sicher. Kein System ist frei von Fehlern und Schwächen.

Auch wenn eine App akribisch konzipiert wird, lassen sich durch den Penstest Schwachstellen nachweisen und aufzeigen, dass es durchaus Optimierungspotential hinsichtlich der Sicherheit gibt.

Sprechen Sie mich gerne an und profitieren Sie von meiner Erfahrung in der präventiven Sicherheit und gewinnen Sie Sicherheit in Ihren Softwareprojekten.

Testprozess in Migrationsprojekten

Ein Migrationstest erfordert einen anderen Ansatz als ein klassischer Systemtest. Ein migriertes System einem Software-Test zu unterziehen, betrifft wesentlich stärker den Aspekt der Massenproduktion. Denn eine enorme Anzahl an konvertiertem Programmcode und an Daten muss quasi blindlings innerhalb eines begrenzten Zeitrahmens getestet werden. Um das Ziel der Demonstration einer funktionellen Gleichwertigkeit zwischen Alt- und migriertem System zu erreichen, müssen idealerweise alle konvertierten Code-Elemente mittels einer großen Datenprobe aus dem Produktivsystem getestet werden. Dieser Datenbestand und die Unmenge an Transaktionen, die wiederholt durchgeführt werden müssen, sprechen stark für den Einsatz einer Testautomatisierung.

In meinen Kundenprojekten haben ich über zahlreiche Migrationsprojekte viele und wertvolle Erfahrungen gesammelt. In mir finden Sie die Experten, um Ihr Migrationsvorhaben gewinnbringend durchzuführen.

Sprechen Sie mich gerne an und profitieren Sie von meiner Erfahrung aus zahlreichen Migrationsprojekten.

Warum verschiedene Testumgebungen

Verschiedene Testumgebungen werden benötigt, um sicherzustellen, dass die Software korrekt funktioniert und weitestgehend fehlerfrei ist. Durch das Testen in verschiedenen Umgebungen können Entwickler, Tester und Auftraggeber sicherstellen, dass die Software korrekt funktioniert und die Qualität der Software produktionsreif ist.

Wenn Sie möglichst fehlerfreie Software entwickeln wollen, kommen Sie um Testumgebungen nicht umhin.

Sprechen Sie mich gerne an, ich beraten Sie gern im Softwaretestprozess und bei den Testumgebungen.

Abweichungsmanagement

Jede erkannte Abweichung und die daraus resultierenden und umgesetzten Maßnahmen erhöhen die Qualität. Dabei verwende ich die bereits verfügbaren Werkzeuge wie z.B. OpenTextTM Application Lifecycle Management (Quality Center), Atlassian JIRA, Bugzilla usw. Gerne unterstütze ich auch bei der Einführung einer Qualitätssicherungs-Pipeline – vom Anforderungsmanagement über den operativen Test inkl. Automatisierung bis hin zum Abweichungsmanagement sowie Reporting und schule die eingeführten Werkzeuge.

Sprechen Sie mich gerne an, ich unterstütze Sie gerne im Abweichungsmanagement.

Testmanagement im einem Rating-Projekt

Als Testmanager war ich für die Planung un dKoordination aller testaktivitäten, für die Einbindung und Abstimmung mit der Testfactory sowie den Servicemanagern und der Revision verantwortlich.

Auf das Abweichungsmanagement, welches ebenfalls in meiner Verantwortung lag, gehe ich in diesem Beitrag nicht ein. Ebenso wenig auf den Nicht-funktionalen Test, die Code Reviews und die Sicherheitstests.

Sprechen Sie mich gerne an, ich berate und unterstütze ich Sie als Testmanager.

Warum nutze ich BDD statt TDD?

Der Vorteil von BDD ist, dass es uns hilft, das Richtige zu bauen, nicht nur das Richtige richtig zu bauen.

BDD fördert die Zusammenarbeit zwischen Entwicklern und Stakeholdern, indem es eine gemeinsame Sprache für die Definition und Validierung des Anwendungsverhaltens bietet. BDD hilft uns auch, unsere Anwendung aus der Perspektive des Benutzers zu betrachten und nicht aus der Perspektive des Codes.

Wenn Sie an meinen Dienstleistung zu BDD interessiert sind, kontaktieren Sie mich bitte. Ich freue mich auf Ihre Anfrage.

Softwaretest für Banken

Qualitätssicherung ist nicht nur ein Thema in der Fertigung, sondern auch essenziell für die Softwareentwicklung.

Auch im Bankwesen ist die anforderungsgerechte Programmierung professioneller Software im Zeit- und Budget-Rahmen enorm wichtig. Umfassende Software-Tests während der Entwicklung sollen sicherstellen, dass ein hochwertiges Endresultat entsteht, das die geforderten Funktionen erfüllt und stabil läuft.

Wenn Sie an meinen Dienstleistung interessiert sind, kontaktieren Sie mich gerne. Ich freue mich auf Ihre Anfrage.

Reproduzierbarkeit eines Softwaretests

Der Vorteil von BDD ist, dass es uns hilft, das Richtige zu bauen, nicht nur das Richtige richtig zu bauen.

BDD fördert die Zusammenarbeit zwischen Entwicklern und Stakeholdern, indem es eine gemeinsame Sprache für die Definition und Validierung des Anwendungsverhaltens bietet. BDD hilft uns auch, unsere Anwendung aus der Perspektive des Benutzers zu betrachten und nicht aus der Perspektive des Codes.

Wenn Sie ein leistungsfähiges Testwerkzeug suchen, welches Sie im explorativen Test wirkungsvoll unterstützt, sprechen Sie mich gerne an und gehen Sie gemeinsam mit mir den nächsten Schritt. Bringen Sie ihre Anforderungen mit ein und profitieren Sie von einem – ihrem – passenden Testwerkzeug.

Wir starten links: Lasttests mit Shift-Left Verschiebung

Ein frühes Testen der Implementierungen ist essenziell.

Shift-Left-Testing lässt sich jedoch nicht von heute auf morgen umsetzen. Letztlich gilt es, die Qualität nicht nur einmal zum Ende, sondern von Beginn an zu prüfen und zu überwachen.

Die Definition von Qualitätszielen zu Beginn des Projekts hat gravierenden Einfluss auf die spätere Ausführung. Indem Qualitätsmerkmale als Ziel in den Entwicklungsprozess aufgenommen werden, wird ein tieferes Bewusstsein dafür geschaffen.

Wenn Sie an meinen Dienstleistung interessiert sind, kontaktieren Sie mich gerne. Ich freue mich auf Ihre Anfrage.

Testautomatisierung

Für die schnelle, kontinuierliche Entwicklung und Bereitstellung von hochwertiger Software ist die komplette Automatisierung mit den Testphasen, Enzwickler-, Integrations- und Abnahme-Tests, eine essenzielle Voraussetzung. Der Software-Testautomationsmarkt ist aktuell etwa 24 Milliarden Euro gross und wächst momentan ca. 14.3% pro Jahr.

Wenn Sie an meinen Dienstleistung interessiert sind, kontaktieren Sie mich gerne. Ich freue mich auf Ihre Anfrage.

Oberflächen Testautomatisierung

Die Automatisierung von Tests für Oberflächen, auch bekannt als GUI-Testautomatisierung, ist ein wichtiger Aspekt der Software-Qualitätssicherung. In diesem Blogbeitrag möchte ich die wichtigsten Konzepte und Technologien der Oberflächentestautomatisierung erläutern.

Wenn auch Sie Ihren Oberflächentest automatisiert und effizient durchführen wollen, sprechen Sie mich gerne an.

Quereinsteiger im Softwaretest bringen neuen Schwung

Softwaretest ist eine wichtige Aufgabe in der Softwareentwicklung, die oft unterschätzt wird. Viele Unternehmen suchen nach qualifizierten Softwaretestern – so auch wir zur Unterstützung des Teams Qualitätsmanagement. Wir finden Abweichungen und sichern Softwarequalität. Doch wie findet man gute Softwaretester?

Als Quereinsteiger im Softwaretest bist Du also eine Bereicherung für jedes Softwareentwicklungsprojekt.

Bring frischen Wind zu mir und lass uns gemeinsam ausloten, ob Du eine spannende Perspektive im Softwaretest findest.

Wenn auch Du im Softwaretest unterstützen magst, spreche Sie mich gerne an.

Anforderungsmanagement für Banken

Fachliche Anforderungen stellen die Quelle eines Projekts oder Produkts dar oder – im Gegenteil – zerstören dieses. Was sind Anforderungen eigentlich und wie schöpft man das Potenzial der Anforderungsanalyse voll aus?

Wenn Sie an meinen Dienstleistung interessiert sind, kontaktieren Sie mich gerne. Ich freue mich auf Ihre Anfrage.

Wieso sollte dem Softwaretest in der Ausbildung mehr Beachtung zukommen

Der Softwaretest ist ein wesentlicher Bestandteil des Softwareentwicklungsprozesses und hat eine hohe Bedeutung für die Qualität und Zuverlässigkeit von Softwareprodukten. Der Bedeutung von Softwaretests wird, aus meiner Sicht des erfahrenen Testmanagers, in der Ausbildung zum Fachinformatiker, Anwendungsentwicklung oder Systemintegration und der Lehre an Hochschulen und Universitäten jedoch noch immer zu wenig Aufmerksamkeit geschenkt.

Du interessierst Dich neben Deiner Ausbildung oder Deinem Studium für Softwaretests?

Kontaktiere mich gerne. Ich freue mich auf Deine Anfrage.

Warum ich - nach ISTQB® - mein Trainingsangebot um IREB CPRE ergänzt habe

Seit vielen Jahren biete ich erfolgreich Trainings und Zertifizierungen nach dem international anerkannten Standard ISTQB® (International Software Testing Qualifications Board) für den Certified Tester Foundation Level Version V4.0 und für die Ergänzung des Agile Testers an.

Nun haben ich mein Trainings-Portfolio um eine Schulung nach dem ebenfalls renommierten Standard IREB CPRE (International Requirements Engineering Board Certified Professional for Requirements Engineering) erweitert.

Zögern Sie nicht länger und melden Sie sich noch heute bei mit über Ihr IREB CPRE Training zu sprechen.

TaaS oder Softwaretest aus der Cloud

Mit IT-Fachkräften sind hohe Personalkosten und enorme Aufwände zur Personalakquise verbunden. Nichtsdestotrotz bevorzugen viele Unternehmen, die Softwareentwicklung für die eigenen Produkte selbst steuern zu können.

Unternehmen erwarten damit eine höhere Flexibilität und Zeitersparnis. Was allerdings durch die Eigenentwicklung von Software nicht verhindert werden kann, sind falsch umgesetzte funktionale Anforderungen, Programmierfehler und die daraus resultierenden Sicherheitslücken.

Zögern Sie nicht länger und gestalten Sie mit mir das digitale Übermorgen.